WebLogic是Oracle推出的application server,是Web应用系统必不可少的组件,其具有支持EJB、JSP、JMS、XML等多种语言、可扩展性强、快速开发等多种特性。大多数未及时更新的Weblogic组件存在严重的漏洞,导致其成为攻击者攻击的重点目标。

2020年1月15日,Oracle发布了一系列的安全补丁,其中Oracle WebLogic Server产品有高危漏洞,漏洞编号CVE-2020-2551,CVSS评分9.8分,漏洞利用难度低,可基于IIOP协议执行远程代码。

Weblogic 10.3.6.0.0

Weblogic 12.1.3.0.0

Weblogic 12.2.1.3.0

Weblogic 12.2.1.4.0

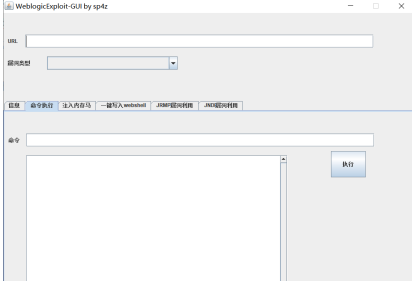

利用工具WeblogicExploit-GUI:https://github.com/sp4zcmd/WeblogicExploit-GUI

1、利用工具主界面如图所示:

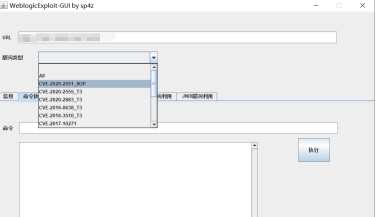

2、输入目标URL,并且指定漏洞类型为CVE-2020-2551。

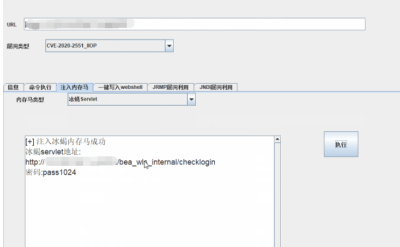

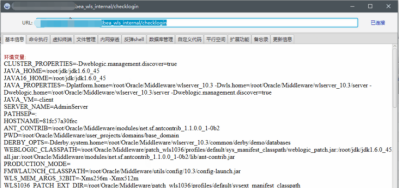

3、利用工具注入冰蝎内存马后,成功连接Webshell。

1、参考以下链接安装补丁更新:https://www.oracle.com/security-alerts/cpujan2020.html。

2、在Weblogic控制台中,选择“环境”->“服务器”->”AdminServer”->”协议”,取消“启用IIOP”的勾选。并重启Weblogic项目,使配置生效。

Copyright © 2023 leiyu.cn. All Rights Reserved. 磊宇云计算 版权所有 许可证编号:B1-20233142/B2-20230630 山东磊宇云计算有限公司 鲁ICP备2020045424号

磊宇云计算致力于以最 “绿色节能” 的方式,让每一位上云的客户成为全球绿色节能和降低碳排放的贡献者